Napredna trajna prijetnja (Advanced

persistent threat – APT) je najkompleksnija vrsta sajber napada. Ovi

napadi obično podrazumijevaju grupe sponzorisane od strane države ili dobro

organizovanih kriminalnih udruženja, koje ciljaju veoma vrijedne sisteme i

podatke.

APT napad je sofisticiran, dugoročan i napad u više faza, dobro upravljan i sponzorisan. Naziv je prvobitno bio korišten da opiše grupe koje se kriju iza napada, ali danas se ovaj naziv odnosi na stil napada koji koriste ove grupe. Veliki broj ovih grupa je numerisan i dobili su neko odgovarajuće ime, a često jedna APT grupa ima nekoliko naziva zbog toga što im svaka sigurnosna agencija dodjeli svoje ime. Primjera radi, APT1 je numerički naziv za Kinesku grupu koja je poznata još kao PLA Unit 61938, Comment Crew, Byzantine Panda i neki drugi nazivi. Grupa APT 29 je Ruska grupa poznata kao Cozy Bear, Cozy Duke, Office Monkeys i nekoliko drugih imena. Postoji mnogo numerisanih APT grupa, a i nove se grupe često otkrivaju. Ako se oslonimo na sredstva informisanja na zapadu, dobijamo sliku da APT prijetnje dolaze samo iz zemalja koji se predstavljaju u javnosti kao protivnici zapadnih vrijednosti: Iran, Kina, Sjeverna Koreja, Rusija i ostali. Međutim, možemo govoriti o APT grupama u Izraelu, Francuskoj, SAD i drugim zapadnim državama. Najpoznatija APT grupa na zapadu je Equation Group povezana Nacionalnom Bezbjednosnom Agencijom Sjedinjenih Američkih Država (eng. US NSA - United States National Security Agency) sa primarnim metama napada na suparničke države, Islamske aktiviste, kompanije koje razvijaju algoritme za enkripciju, telekomunikacione kompanije, kompanije koje se bave naftom i gasom, medijske kompanije, transportnu infrastrukturu, vojsku, finansijske institucije i druge slične mete.

Zbog kompleksnosti i troškova pokretanja APT napada, ove grupe koriste svoje napredne tehnike u napadu na visoko pozicionirane mete, kao što su državne agencije ili velika preduzeća. Njihovi napadi podrazumijevaju špijunažu, krađu osjetljivih podatka i sabotažu. Statistički gledano ovi napadi su veoma rijetki, ali njihov uticaj može biti izuzetno razoran. Razlike između APT napada i ostalih sajber napada je u složenosti i trajanju napada koji su usmjereni za razliku od drugih oportunističkih prijetnji. Ukratko rečeno, APT napadi koriste tehnike koje omogućavaju napadačima da izvrše zadatke, koje bi bilo nemoguće izvršiti sa jednostavnijim sajber napadima. To se odnosi na:

METE. Sama činjenica da mjere zaštite proporcionalno odgovaraju vrijednosti štićenog sredstva, ne znači da se do tog sredstva ne može doći. U svetu informacija, sistema i digitalnih sredstava, određeni entiteti kao što su vlade i velike korporacije, imaju veoma vrijedne informacije koje su poželjne za krađu. S druge strane ove organizacije znaju vrijednost informacija koje bi drugi željeli da imaju, pa su te informacije veoma dobro zaštićene. Kada se uzme u razmatranje da je postavljen snažan mehanizam zaštite, priliku za preuzimanje podataka može omogućiti samo visoko sofisticiran napad. U ovakvom slučaju je potreban APT napad. Ako je do podataka moguće doći slanjem obične posebno pripremljene elektronske pošte, zašto trošiti vrijeme i novac na kompleksan napad. Zbog toga, APT napadi se koriste samo kada mete imaju veoma vrijedne podatke na čiju je zaštitu utrošeno mnogo truda i novca. U ove parametre se uklapaju:

- Državne agencije: kao što su ministarstvo odbrane, obavještajne agencije, poreska uprava ...

- Univerziteti, fakulteti i istraživački programi.

- Velika preduzeća i institucije: sektor finansija, proizvodnja, tehnologija, oružje i slično.

- Kritična infrastruktura: električna mreža, vodovodna mreža, transportna mreža, telekomunikacije, nuklearni programi i slično.

CILJEVI. Ako je APT napad kompleksan, veoma dobro organizovan i dobro finansiran, namijenjen da zaobiđe rigorozne mjere zaštite, tada cilj napada mora da bude veoma isplativ, kako bi opravdao uložen napor i sredstva. Zašto gubiti vrijeme na nečemu što ne može opravdati ulaganje, je glavna ideja prilikom odabira cilja. U većini slučajeva, napadači koji koriste APT taktike, ciljaju na informacije ili sisteme sa:

- Bazama podataka: finansijski zapisi, zdravstveni podaci i ostali podaci koji se mogu iskoristiti u raznim vrstama kriminala.

- Intelektualno vlasništvo: industrijska špijunaža često podrazumijeva krađu planova, trgovačkih tajni i ostalih informacija koje mogu biti interesantne konkurenciji, drugoj državi ili nekom trećem.

- Povjerljive informacije: državni dokumenti, vojni planovi i finansijski zapisi.

- Prisluškivanje komunikacije između visokopozicioniranih ciljeva: uvid u planove ili lične informacije koje mogu omogućiti ucjenjivanje ili nešto drugo.

- Sabotaža: Obaranje Internet stranice ili brisanje važnih podataka.

- Preuzimanje Internet stranice: U cilju političkog aktivizma, sajberterorizma ili finansijske koristi.

U većini slučajeva cilj je novac. U drugim slučajevima, APT napad ima za cilj da nanese štetu konkurenciji, suparničkoj državi i kao način dokazivanja moći.

KOMPLEKSNOST. Većina uobičajenih napada na informatičke sisteme su automatizovani i ponašaju se dosljedno, tražeći svugdje iste slabosti sistema. Iako se često prilagođavaju za napad na nove organizacije i sisteme, njima nedostaje detaljna analiza, planiranje i upravljanje, što je karakteristično za APT napade. APT napadi često podrazumijevaju ulaganje dosta vremena na istraživanje mete i ispitivanje slabosti, prije nego što se razvije primjenjiv plan za zaobilaženje sigurnosnih mjera, izbjegavanje mehanizama za detekciju i konačno postizanje cilja. Napadači koji učestvuju u APT napadu posjeduju zavidno znanje, sa širokim spektrom vještina, uključujući razne napredne alata i strategije napada. To sve obuhvata:

- Najnovije tehnike nadzora i prikupljanja informacija.

- Vrhunsko znanje o vlasničkom softveru i softveru otvorenog kôda: Ovo se odnosi na komercijalne verzije softvera za testiranje sistema, kao i softver nabavljen na mračnom Internetu, ali često se razvija sopstveni softver od nule.

- Ciljanje više ulaznih tačaka u organizaciji kroz testne napade, uz procjenu povratne informacije: Ako se napad izvrši na više različitih tačaka u organizaciji, to može služiti za skretanje pažnje bezbjednosnom timu organizacije.

- Izbjegavanje mehanizama za detekciju: Napadači koriste tehnike sakrivanja i taktike izbjegavanja, kako bi zaobišli alate za nadzor i detekciju koje koristi meta napada. Imati pristup sistemima i dokumentima mete napada što duži period vremena je ključna stvar u APT napadu, pa zato napadači ulažu značajan napor za razvijanje tehnika i taktika za izbjegavanje otkrivanja.

APT napad u svojoj kompleksnosti može kombinovano koristi socijalni inžinjering, pecanje korisnika preko elektronske pošte, iskorištavanje ranjivosti softvera, instalacija zlonamjernog softvera, DNS preusmjeravanje i razne vrste drugih tehnika. Neke taktike koje se koriste u APT napadima pojedinačno ne izgledaju napredne, ali planiranje, veličina i povezanost napada u cjelinu je ono što APT napad čini izuzetno kompleksnim i opasnim.

VREMENSKA LINIJA. Obični sajber napadi su usmjereni na lake mete, po sistemu zgrabi i bježi, bez brige o tome da li će njihov ulazak u sistem mete napada biti primijećen odmah ili tek kada dobiju ono po što su došli. Kao suprotnost navedenom, APT napad ima težnju da traje što duže. Upad u sisteme koji su kompleksni i dobro čuvani zahtjeva posmatranje, planiranje i prolazak kroz više faza realizacije prije postizanja cilja, što nije moguće uraditi jednostavnim ili automatizovanim tehnikama. Izvršavanje svake faze tačno onako kako treba zahtjeva vrijeme, posebno kada napadač ne želi biti otkriven. Kada se u to uloži znatna količina resursa i truda, napadači znaju da moraju biti veoma oprezni pri svakom koraku ako žele izbjeći otkrivanje i blokiranje napada.

Početak napada može obuhvatiti nekoliko serija pecanja preko elektronske pošte, postavljanje lažnih Internet stranica, ubacivanje zlonamjernog softvera, preuzimanje korisničkih privilegija, izvlačenje podatka i mnogo drugih taktika prije postizanja konačnog cilja. U mnogim slučajevima, napadači ostaju u sistemima i mnogo duže poslije postizanja cilja. Kada su već uložili toliko sredstava i truda, ostvarili konačni cilj, zašto ne bi pokupili i neke druge stvari kad već mogu. Dugoročni nadzor može omogućiti uvid u informacije o novim razvojnim planovima, omogućiti pristup novim bazama podataka i pružiti informacije o komunikaciji između ključnih ljudi u organizaciji. Vremenski period od uspješnog ulaska u sistem ili organizaciju preko APT napada, do njegovog otkrivanja se naziva vrijeme boravka (eng. dwell time), koje zavisi od mnogih faktora, uključujući vještinu napadača i mehanizama odbrane koji se koriste. Vremenom, organizacije su se usavršile u otkrivanju APT napada, pa prema dostupnim informacijama vrijeme boravka u 2019. godini bilo oko 30 dana, a godinu prije oko 50 dana prije interne detekcije. Kada je u pitanju eksterna detekcija, u 2018. godini je trebalo u prosjeku oko 184 dana, dok u 2019. godini je to trajalo oko 141 dana. Ipak, zabrinjavajuća je činjenica da neki podaci pokazuju detekciju APT napada poslije 700 ili više dana, kod jednog manjeg broja organizacija.

U određenim situacijama, napadači mogu preuzeti izuzetno vrijedne informacije ili izazvati veliku štetu u nekoliko minuta djelovanja. Sada je potrebno zamisliti, šta može uraditi napadač koji ima pristup sistemu ili organizaciji jednu, dvije ili više godina. U tako dugom periodu, moguće je preuzeti sve podatke ili jednostavno uništiti poslovanje organizacije sabotirajući njene planove razvoja.

RESURSI. Kompleksnost i utrošeno vrijeme čini APT napade veoma skupim investicijama. Za samo početak, potrebno je angažovati veću grupu izuzetno vještih hakera. Osoba sa iskustvom i znanjem o vođenju ovakvih napada može biti dobro plaćena kao sistemski inžinjer ili inžinjer za testiranje sistema, pa entiteti koje žele organizovati APT napade moraju tim ljudima ponuditi značajne finansijske nagrade kako bi se odlučili da učestvuju u kriminalnim aktivnostima. Ali to nije sve, potrebno je platiti prostor za boravak, infrastrukturu, davaoce usluga i još mnogo toga. Cijena alata za hakovanje, softverskih ranjivosti, zlonamjernogsoftvera, špijunskog softvera, certifikata i ostalog, može da se kreće od nekoliko stotina američkih dolara pa do oko dva miliona američkih dolara zavisno od kompleksnosti i mogućnosti. Najskuplje su visoko kompleksne alatke i servisi koji se nisu predhodno koristili u drugim masovnim sajber napadima, jer potencijalno omogućavaju da se zaobiđu antivirusna riješena i drugi sistemi za otkrivanje. Kada se sve uzme u obzir, jasno je da APT napad na državnu instituciju ili poslovnu organizaciju ne može izvesti svako, pa se sužava izbor ko zapravo može pokrenuti ovakvu vrstu napada.

IZVRŠIOCI. Za APT napad je potreban tim i značajna količina sredstava. Istorijski gledano, APT napadi se povezuju sa grupama koje imaju veze sa državnim institucijama. Malo je drugih grupa koji imaju potrebnu finansijsku podršku, organizaciju i dozvolu da rade u ime svoje vlade i pod njenom zaštitom, a da nisu sponzorisani od iste. Iako grupe sponzorisane od strane države dominiraju scenom, postoji nekoliko APT grupa koje djeluju samostalno i jedino ih interesuje finansijska korist, a nisu povezani sa nekom državom. Najpoznatije ovakve APT grupe su Silence, koja cilja globalno sve banke kradući milione američkih dolara i Carbanak Group za koju se tvrdi da je do sada kriminalnim aktivnostima ostvarila profit od preko milijardu američkih dolara.

APT napadi, generalno, se izvršavaju po istom obrascu. Kada napadač izabere metu, počinje izviđanje, istraživanje najboljeg načina ulaska u sistem, širenje pristupa, postizanje cilja napada i izbjegavanje otkrivanja.

BIRANJE METE. Izbor mete zavisi od prirode same APT grupe. Ako je grupa finansijski motivisana, napad će biti usmjeren na finansijske institucije, velike korporacije i organizacije, što podrazumijeva traženje ranjivosti koja može omogućiti uspješan napad. Nakon toga se vrši procjena koja je meta najlakša, uz potencijalno najveću nagradu ili koja će meta omogućiti veliki povrat uloženih sredstava. Grupe koje su sponzorisane od strane države mogu dobiti specifičan cilj, kao što je krađa vojnih planova ili nadzor komunikacija visoko pozicioniranih ličnosti. U ovim situacijama napadač mora detaljno da osmotri metu i pokuša da shvati koja će taktika napada donijeti uspjeh. Pored toga, ovim grupama se može dati i širi spektar ciljeva, kao što je sabotaža Internet stranice suparničke vlade kao odgovor na neku neprijateljsku mjeru ili traženje informacija koje će omogućiti ucjenjivanje protivničke vlade. Ovaj pristup APT grupi daje malo prostora, zato što imaju ograničen izbor meta i moraju se fokusirati na one koje su najvrednije ili ciljano napasti sve njih i onda izvlačiti informacije iz mete kod koje napad bude uspješan.

IZVIĐANJE. Kada je meta izabrana, sljedeći korak je potraga za informacijama koje će olakšati napad. Što više informacija napadač ima o meti, njenim sistemima, zaštiti, metodama detekcije, sredstvima, zaposlenim i ostalim faktorima, on može bolje planirati faze napada. Ako je napadač upoznat sa detaljima sistemske ranjivosti, sigurnosne zaštite, alata za nadgledanje, pa čak nezadovoljstvom radnika, to mu daje prednost prilikom izbjegavanja otkrivanja napada i omogućava postizanje konačnog cilja. Početna potraga može obuhvatati potragu za informacijama na Internet stranici kompanije, novinske članke, stranice na društvenim mrežama, pa sve do skeniranja organizacije na sistemske ranjivosti. Moguće je još i ubacivanje nekog iz grupe u samu organizaciju za djelovanje iznutra ili pridobijanje nekog ko već radi u organizaciji, bilo novcem ili ucjenom.

PLANIRANJE. Kada napadač procjeni da ima dovoljno informacija o svojoj meti, počinje planiranje napada. Prikupljene informacije se koriste za izbor najboljeg načina prolazaka pored odbrane mete, širenja pristupa kroz sisteme mete i postizanja konačnog cilja bez otkrivanja svog prisustva. Ovdje se mogu izdvojiti sljedeće faze:

- Odlučivanje od načinu ulaska i dalje kretanje kroz ciljane sisteme.

- Okupljanje tima sa potrebnim vještinama.

- Postavljanje otpreme i infrastrukture.

- Nabavka potrebnih alata: pravljenje vlastitih softverskih alatki, kupovina softvera, alata i sistemskih ranjivosti od drugih grupa ako je potrebno.

TESTIRANJE. Prije početka napada, APT grupa će izvršiti testiranje pripremljenih alatki i tehnika, kako bi provjerila njihovu efikasnost. Moguće je da će čak pokušati zaobilaženje odbrambenih sistema mete, kako bi znali kako da se ponašaju u određenoj fazi napada i tako izbjegli da budu otkriveni.

INFILTRACIJA. Po završetku prethodnih faza, počinje faza ulazaka u sisteme ciljane mete. Zanimljivo je spomenuti da nekada ova faza ne započinje napadom na glavnu metu. Često napadači prvo izvrše napad na dobavljače, poslovne partnere ili druge entitete koji su u bliskom kontaktu sa metom napada, kako bi korištenjem njihovog pristupa došli do stvarnog cilja. Bez obzira da li je njihova meta prva ili zadnja u fazi napada, proces dobijanja pristupa podrazumijeva sljedeće tehnike koje napadaču mogu omogućiti uporište u ciljanom sistemu:

- Pecanje preko elektronske pošte i druge vrste socijalnog inženjeringa protiv ključnih osoba, kako bi se došlo do njihovih pristupnih podataka.

- Iskorištavanje sigurnosnih ranjivosti u mreži, aplikacijama ili dokumentima.

- Usmjeravanje zaposlenih na stranice koje sadrže zlonamjerni softver, čijim se otvaranjem isti preuzima i instalira na ciljani uređaj.

- Podmetanje USB medija sa zlonamjernim softverom u okolini kancelarija mete napada, kako bi radoznali zaposleni pokupili isti i uključili u svoj uređaj u kancelariji.

Jedan od najčešćih strategija je ciljano pecanje preko elektronske pošte, gdje su meta važne ličnosti u organizaciji. Ova elektronska pošta je daleko naprednija od obične neželjene elektronske pošte, koju svakodnevno srećemo. Pošto ovakvi napadi koštaju, napadači neće praviti početničke greške kao što je loše sastavljen tekst ili gramatičke greške koje će svako uočiti. Dobijena elektronska pošta će biti pažljivo sastavljena uz korištenje svih prethodno skupljenih informacija o osobi kojoj je upućena, jer dobijanje pristupnih podataka te osobe može biti ključno za sljedeću fazu napada. Krajnji cilj je dobijanje pristupnih podataka za prijavu na ciljane sisteme, obično slanjem lažnog upozorenja da je iz sigurnosnih razloga potrebno promijeniti lozinku. Kada osoba krene da mijenja lozinku, od nje će se tražiti da unese korisničko ime i lozinku koji automatski budu poslani napadaču. Odnosno, klikom na link ili otvaranjem dokumenta u prilogu može se preuzeti i instalirati zlonamjerni softver. U prvom ili drugom slučaju APT grupa dobija ulaznu tačku u ciljani sistem.

PROŠIRIVANJE NAPADA. Dobijanje uporišta, iskorištavanjem ranjivosti ili preko pecanja elektronskom poštom je samo prvi korak. To omogućava napadaču da uspostavi komunikaciju iz same mreže mete napada ka svom komandom serveru preko kojeg će dalje upravljati napadom. U ovoj fazi se vrši instalacija alata za daljinski pristup u mreži mete napada, što omogućava APT grupi stalni pristup. APT grupa će i dalje imati ograničen pristup i neće moći da odmah dođe do konačnog cilja. Kako bi stigli tamo napadači moraju da prošire površinu napada, što uključuje različite taktike:

- Dobijanje privilegija: Sam ulazak u sistem je možda bilo moguće ostvariti sa minimalnim korisničkim privilegijama. Kako bi došla do određenih korisničkih naloga ili administratorskih privilegija APT grupa počinje sakupljanje trenutno svih dostupnih informacija sa trenutnim stepenom pristupa kako bi došao do novih pristupnih podataka. Sa novim informacijama napadači pokušavaju da preko obrnutog inžinjeringa, odnosno pogađanjem lozinki (eng. brute-force) dođu do novih naloga, ili koristi ranjivosti sistema za dobijanje većih korisničkih privilegija. Ove tehnike omogućavaju APT grupi da napreduje, strpljivo se približavajući svom cilju.

- Istraživanje lokalne mreže: Kada APT grupa dobije pristup lokalnoj mreži, ona će se kroz nju kretati skupljajući sve informacije o unutrašnjoj infrastrukturi mete napada. Ako je moguće, preuzeti će kontrolu nad serverima, računarima i drugim dijelovima infrastrukture, vršiti će potragu za novim ranjivostima u mreži, instalirati razne alate za pristup i upravljanje drugim dijelovima infrastrukture, kopirati potrebne informacije, i što je najvažnije osigurati pristup čak i kada jedna od ulaznih tačaka bude zatvorena od strane sigurnosnog tima.

IZBJEGAVANJE DETEKCIJE. Od same faze testiranja pripremljenih alata za napad, pa do konačnog postizanja cilja, glavna briga APT grupe je ostati neprimjetan. Ako meta u fazi testiranja postane sumnjičava, može da unaprijedi svoju sigurnost otežavajući planirani napad. Sa druge strane, ako napad bude otkriven u bilo kojoj fazi prije postizanja cilja, on može biti zaustavljen i tako mogu biti izgubljeni novac i nekoliko mjeseci uloženog vremena. Zbog toga APT grupa razvija svoje tehnike napada pažljivom analizom lokalne mreže i alata za detekciju, testirajući načine zaobilaženja istih bez dizanja uzbune. Najčešći načini sakrivanja koji se koriste su:

- Fragmentacija paketa: Napadači mogu da pošalju mrežni podatak tako što ga podjele u mrežne protokole koji su manje sumnjivi, što im omogućava da zaobiđu sisteme za otkrivanje i zaštitu, nakon čega ovi paketi na svom odredištu budu ponovo sastavljeni.

- Steganografija: Omogućava sakrivanje podatak ili zlonamjernog softvera u sliku ili neke druge na izgled obične fajlove.

- Ispitivanje aktivnosti miša: Analizom klikova i drugih aktivnosti, zlonamjerni softver može odrediti da li je pokrenut na ciljanom operativnom sistemu ili u virtualnom okruženju. Ovo može zlonamjernom softveru pružiti informaciju da li je pokrenuta njegova analiza i detekcija ili ga je pokrenula stvarna osoba. Na osnovu ovih informacija, zlonamjerni softver može da se pokrene i izvrši ili da miruje, odnosno da izbriše svaki trag svog postojanja, kako bi spriječio dalju analizu.

- Sakrivanje porijekla: Sakrivanjem porijekla napada, odnosno pružanje lažne informacije o lokaciji napadača, APT grupa može da sakrije svoj identitet i namjere, pa čak prebaci krivicu na nekog drugog.

- Pogrešno usmjeravanje: Kako bi lakše zaobišli sigurnosni tim koji brani metu napada, APT grupa će ga usmjeriti na nešto drugo. Često se pokreću DDoS napadi i drugi masovni napadi na metu napada, kako bi se sigurnosni tim spriječio da primjeti šta se stvarno dešava.

POSTIZANJE CILJA. Kada APT grupa dobije pristup lokalnoj mreži i potrebne korisničke privilegije, tada može da ispuni svrhu napada. U ovoj fazi napada dolazi do rušenja ili preuzimanja Internet stranica, uništavanja podataka ili sabotaže kritične infrastrukture i sredstava. U većini slučajeva se radi o krađi podataka, pa će APT grupa da skupi sve vrijedne podatke koji su otkriveni istraživanjem mreže na jedno sigurno mjesto u mreži. Ti podaci obično se kompresuju i enkriptuju i tako spremaju za slanje. Kada je sve spremno, podaci se tajno šalju na server pod kontrolom APT grupe, često uz korištenje nekog napada na drugoj strani za odvlačenje pažnje sigurnosnog tima. Kada završi prebacivanje podataka, APT grupa počinje da uklanja sve dokaze o izvršenom napadu, kako bi bilo teško otkriti da se napad dogodio ili ko ga je izvršio. Nakon toga APT grupa obično zadržava pristup meti napada, kako bi po potrebi nekad kasnije ponovo izvršili napad.

OTKRIVANJE APT NAPADA. Iz svega navedenog, može se zaključiti da je ovu vrstu napada veoma teško da se odvija ili da se uopšte dogodila. Ipak, postoje neke pojave koje mogu ukazati na APT napad:

- Posebno pripremljena ciljana elektronska pošta: APT grupa će obično početi napad koristeći ovu tehniku dolaska do informacija, pa povećanje elektronske pošte ovog tipa elektronske pošte može biti pokazatelj. Ako su primaoci ovakve elektronske pošte osobe zaposlene na višim pozicijama to je još sigurniji pokazatelj da se radi o APT napadu. Ako je u pitanju elektronska pošta sa linkovima na koje treba kliknuti da se pogleda video, posjeti neka stranica i slično, to nije razlog za brigu kada se radi o APT napadu. Međutim, ako elektronska pošta sadrži informacije koje nisu poznate široj javnosti, to je siguran znak da je neko uložio vrijeme i novac da dođe do tih informacija, u potrazi za slabostima organizacije. Posebno je potrebno obratiti pažnju ako su meta ključne osobe u organizacije, pa je potrebno tražiti druge znakove, jer je APT grupa već unutar organizacije ili pokušava da nađe ulaznu tačku.

- Korisničko prijavljivanje: APT napadi obično imaju mete u udaljenim zemljama i samim tim i drugim vremenskim zonama. Članovi APT grupe obično djeluju tokom normalnog radnog vremena u njihovim zemljama, pa zbog toga može doći do vremenskog odstupanja između mete napada i zemlje iz koje napad dolazi. Podaci o pristupanju sistemima organizacije u neobično vrijeme, često kasno noću ili rano ujutro može biti pokazatelj djelovanja APT grupe. Naravno, moguće je da neko od zaposlenih stvarno pristupa u specifičnim terminima, ali ovaj pokazatelj u kombinaciji sa nekim drugim može skrenuti pažnju na mogućnost djelovanja APT grupe.

- Zlonamjerni softver: APT grupe obično instaliraju nekoliko Trojanaca u različitim dijelovima mreže mete napada, kako bi mogli održavati više pristupnih tačaka za slučaj da neka bude otkrivena. Dok pojava jednog Trojanaca u mreži ne znači ništa kada se govori o APT napadu, njih više unutar mreže uz malu Internet aktivnost korisnika je još jedan pokazatelj ove vrste napada.

- Neočekivani protok podataka: APT grupe obično prebacuju ogromne količine podataka kroz mrežu mete napada, pa i van lokalne mreže. Organizacija mora da zna kako izgleda kretanje podatka između klijentskih mašina, servera ili mreža, kako bi kroz alate za detekciju mogli uočiti neobično kretanje podataka. Druga stvar na koju treba obratiti pažnju je to što APT grupa sakuplja podatke unutar mreže dok ne bude spremna za slanje dalje. To znači da će na jednom mjestu da se nađe nekoliko gigabajta podatka, a da tu ne bi trebalo da budu. Saznanje o razlici između normalnog stanje u mreži i neuobičajenog, kao i pronalazak veće količine podataka tamo gdje ne bi trebalo da bude je pokazatelj djelovanja APT grupe.

ODBRANA OD APT NAPADA. Zaštita od APT napada je jedan od najtežih zadataka u sajber bezbjednosti. Napadači su veoma dobro finansirani, imaju vrhunska znanja i vještine, ogromne organizacione kapacitete i najnovije alate za napad. Sigurnosni tim neke organizacije da bi se zaštitio od APT napada, mora stalno da radni, da sve prati i da bude svjestan i najmanje promjene u bilo kom segmentu funkcionisanja organizacije kako bi mogao istu da zaštiti od ovih napada. Da bi ovo bilo moguće ostvariti, prvi i najvažniji korak je analiza svih sredstava, sistema zaštite, ključnih slabosti i potencijalnih meta unutar organizacije. Nakon toga je važno informisati se o svim prethodnim APT napadima na organizacije koje imaju sličnu strukturu poslovanja. Imati prave informacije o prethodnim napadima na slične organizacije, sigurnosnom timu daje mogućnost da primjeni odgovarajuću odbranu za buduće napade. Takođe je veoma važno poštovanje osnovnih pravila sajber bezbjednosti:

- Pravovremeno ažuriranje kompletnog softvera.

- Implementacija dvostepene autentifikacije (eng. 2FA - 2 factor authentication): Gdje god je moguće koristiti fizičke ključevi (eng. tokens ) i aplikacije za autentifikaciju, jer su mnogo sigurniji od SMS provjere.

- Ograničiti korisničke privilegije na osnovni minimum: Korisničke privilegije je potrebno podesiti da korisnik ima pravo pristupa samo potrebnim resursima u organizaciji za obavljanje svog posla. Voditi računa o ulozi korisnika u organizaciji i sa promjenom uloge odmah povećavati ili ograničavati prava pristupa resursima u organizaciji. Vršiti ukidanje prava pristupa firmama koje vrše implementaciju nekog rješenja i bivšim radnicima odmah po završetku posla.

- Implementacija jakih i jedinstvenih lozinki za svaki korisnički nalog.

- Implementacija sistema za otkrivanje upada i zaštitu od upada.

- Pravilna konfiguracija zaštitne barijere (eng. Firewall).

- Korištenje provjerenog antivirusnogrješenja.

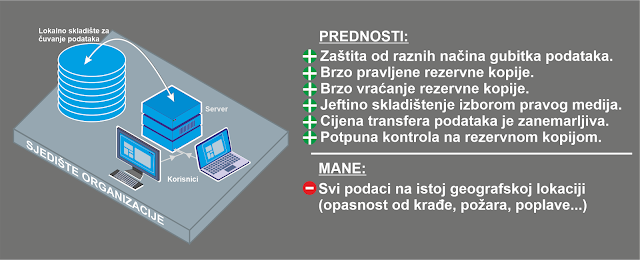

- Pravilna zaštita rezervnih kopija podataka od krađe i gubitka.

- Koristiti sistem nadzora prijavljivanja korisnika sa detekcijom sumnjivog ponašanja.

- Edukacija korisnika: Jedna od najvažnijih stvari je edukacija korisnika da znaju prepoznati najčešće metode napada.

Primjena osnovnih pravila sajber bezbjednosti će sigurno daleko unaprijediti zaštitu organizacije od običnih sajber napada i sigurno otežati APT napad, ali to nije dovoljno. APT napadači imaju vrhunske vještine za otkrivanje slabosti, pa u kombinaciju sa novim zlonamjernim softverima i ranjivostima sistema veoma ih je teško otkriti i zaustaviti. Ipak, komunikacija između zlonamjernog softvera i komandnog servera pod kontrolom APT grupe je konstanta. To znači da je najbolji način za otkrivanje ovakvih napada, praćenje dešavanja u lokalnoj mreži organizacije. Za otkrivanje pokazatelja djelovanja APT grupe unutar lokalne mreže potrebnoj je posjedovati informacije o prethodnim napadima, kao što su određene karakteristike i metode koje se koriste kako bi se isti mogli prepoznati.

MINIMALNO VRIJEME PREKIDA. Konačno, svi žele da otkriju APT napad što je prije moguće. Što duže traje, veća je moguća šteta po organizaciju. Vremenski period od kada APT napadači ostvare pristup unutar organizacije do zaustavljanje napada se naziva vrijeme prekida (eng. breakout time). Kada APT grupa dobije pristup, ona se doslovno kreće i širi pristup u organizaciji dok ne postigne konačan cilj, zbog čega je važan svaki trenutak u njenom otkrivanju i zaustavljanju. Ovdje je važna naglasiti potrebu za sistemima za rano upozoravanje i raznim sistemima nadzora infrastrukture. Potrebom za visoko obučenim i koordinisanim sigurnosnim timom koji je sposoban za brzu analizu situacije i reagovanje.

ZAKLJUČAK. Sajber napadi neće prestati, to je sigurno. Pored povećanja običnih sajber napada, primjetno je povećanje i APT napada. Danas preko dvadeset zemalja u svijetu agresivno radi na izgradnji najnaprednijih sajber organizacija. Napredak u vještačkoj inteligenciji i brzim 5G mrežama donosi nove mogućnosti napada u geopolitičkoj areni, povećavajući šanse za uspjeh državno sponzorisanih napada. Poslovne organizacije pojedinačno, ne mogu izdvojiti dovoljno novca za vrhunske sisteme zaštite ili za angažovanje sigurnosnih inžinjera. To jednostavno nije finansijski realno i praktično izvodljivo. Zbog toga je potrebno uložiti maksimalno realnih sredstava u sajber bezbjednost organizacije, a ostatak probati nadoknaditi kroz saradnju i razmjenu informacija za državnim bezbjednosnim agencijama koje se bave sajber bezbjednošću.