|

| VPN - virtual private network |

VPN je skraćenica engleskih riječi Virtual Private Network, što je naziv za tehnologiju sigurnog mrežnog povezivanja između pošiljaoca i primaoca. Tehnički rečeno, VPN je softversko rješenje u vidu virtualnog tunela koji obezbjeđuje šifriranu konekciju i štiti aktivnosti korisnika od drugih korisnika Interneta, a to se odnosi na sajber kriminalce, državno praćenje, prisluškivanje i druge aktivnosti. Ova tehnologija je tako dobro dizajnirana da je nemoguće, ili skoro nemoguće da korisnik bude praćen i nadgledan.

Kada bi se VPN pokušao objasniti na jednostavan način, to bi se moglo objasniti na primjeru dva grada povezanih tunelom sa nadzornim kamerama kroz koji prolazi voz. Ako se koristi mrežna veza bez VPN tehnologije, to bi bilo kao da se putuje vozom na kojem je jasno istaknut natpis odakle voz polazi i gdje mu je odredište. Pored toga, voz ima prozore i osvijetljen je, pa se kroz njegove prozore može pogledati šta se u njemu nalazi. Međutim, ako se koristi mrežna veza sa VPN tehnologijom, tada bi ovaj voz bio bez natpisa i prozora. Samo oni koji se nalaze u njemu bi znali odakle putuju i gdje putuju, bez mogućnosti da neko vidi ko su putnici i koliko ih ima u vozu.

|

| Povezivanje na internet bez i sa VPN-om |

ZAŠTO VPN? Primjetni rasta sajber kriminala, povećanje nadzora mrežnih komunikacija od strane državnih agencija i cenzura sadržaja, konstantno prikupljanje informacija od strane pružalaca Internet usluga i raznih Internet stranica je dovelo za povećanjem potrebe za sigurnošću i privatnošću. Sve ovo je dovelo do upotrebe VPN tehnologije kao dodatnog i korisnog sloja zaštite u digitalnom informacionom okruženju.

VPN VRSTE. Generalno govoreći, VPN se može svrstati u dvije osnovne grupe:

- Klijentski VPN. Ovo je način povezivanja jednog korisnika sa udaljenom mrežnom lokacijom, koji obično podrazumijeva korištenje aplikacije kako bi se ostvarila VPN veza. Ovaj način povezivanja je pogodan za prenosne uređaje (laptop, pametni telefon), a upotrebljiv je za korisnike koji često rade sa udaljenih lokacija. Iako se može koristiti, nije preporučen za primjenu u poslovnom okruženju zbog svoje nestabilnosti.

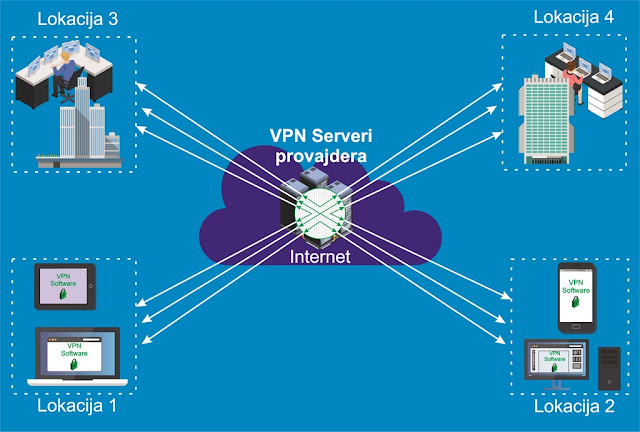

- Mrežni VPN. Ovdje se govori o povezivanju dvije geografski udaljene mrežne lokacije, obezbjeđivanjem sigurne i privatne komunikacije. Glavni cilj je povezati veći broj korisnika na različitim lokacijama da mogu pristupati resursima na svakoj međusobno povezanoj lokaciji. Ovo je uobičajeni način povezivanja u poslovnom okruženju i obično se zasniva na hardverskom rješenju.

VPN TEHNOLOGIJA. Kako bi se osigurala privatna i sigurna komunikaciju putem VPN-a, koriste se kombinacija određenih tehnologija koje to obezbjeđuju:

- Enkripcija. Ovo je u suštini način na koji se obični čitljivi podaci šifruju uz pomoć algoritma i oni se ponovo mogu “pročitati” samo uz pomoć pravog ključa za dešifrovanje. U praksi, pokretanjem VPN konekcije, svi mrežni zahtjevi su šifrovani, prije nego što se pošalju ka VPN serveru, koji ih dešifruje i prosljeđuje dalje. Kada se dobije povratna informacija, sada VPN server vrši šifrovanje i informacija se šalje VPN klijentu koji je dešifruje kako bih korisnik mogao da razumije informaciju. Kao bi u potpunosti shvatili kako to funkcioniše, moramo se upoznati sa:

- Enkripcijskim ključevima. Ovo je nasumice generisani niz bitova koji se koristi da se izvrši šifrovanje i dešifrovanje. Svaki enkripcijski ključ se generiše na takav način da se osigura njegova jedinstvenost. Dužina ključa se računa u bitima i u pravilu, što je ključ duži, bolja je enkripcija. Dužina ključa može da varira, tipično se kreće od 1 bita do 256 bita kod simetričnih algoritama, odnosno od 1024 bita do 4096 bita kod asimetričnih algoritama.

Postoje dva tipa enkripcijskih ključeva koji se koriste u procesu šifrovanja/dešifrovanja – Privatni ključ i Javni ključ. Matematički su povezani, kako bi bilo koja informacija šifrovana sa Javnim ključem, mogla da bude dešifrovana samo sa Privatnim ključem koje je povezan sa tim istim Javnim ključem.

- Enkripcijskim algoritmima. Danas, kada se govori o enkripcijskim algoritmima, generalno se misli na dvije kategorije:

# Simetrični algoritam enkripcije koji se oslanja na to da su Javni i Privatni ključ identični. Zbog toga se smatra “brzim” algoritmom.

# Asimetrični algoritam enkripcije koji koristi različite ključeve za šifrovanje i dešifrovanje. Koliko god bio upotrebljiv, ovaj algoritam je rizičan, jer jednom izgubljen Privatni ključ, ne može biti više vraćen.

- Enkripcijskim šiframa. Ovo je algoritam koji se koristi za šifrovanje i dešifrovanje. Za razliku od enkripcijskih ključeva koji ne mogu realno da se razbiju korištenjem različitih tehnika za to, enkripcijske šifre mogu da imaju slabosti koje mogu omogućiti njihovo otkrivanje. Zbog toga se, kako bi se to izbjeglo, koriste složene šifre zajedno sa jakim enkripcijskim ključevima. U nastavku su neke od najčešće korištenih šifri koje se koriste u VPN povezivanju:

# Blowfish šifra – Ova šifra je obično praćena sa 128-bitnim ključem. Smatra se relativno sigurnom, ali je zbog nekih izjava njenog autora postoje određene sumnje.

# Twofish šifra – Ova šifra je nasljednik Blowfish šifre sa razlikom da je kod nje veličina bloka 128-bita, dok je kod Blowfish šifre to 64-bita, što znači da je manje ranjiva na kriptografske napade.

# AES šifra – Ova šifra može da ima 128-bitne, 192-bitne i 256-bitne ključeve. Veoma je popularna zato što je certifikovana i čak je koriste državne agencije.

# Camellia šifra – Ova šifra je navodno dobra koliko i AES, a podržava i 128-bitne, 192-bitne i 256-bitne ključeve. Međutim, nije detaljno testirana i za razliku od AES šifre nema certifikat.

# 3DES šifra – Trostruka DES šifra je ustvari Data Encryption Standard (DES) sa trostrukim korištenjem. Sporija je od Blowfish šifre i podržava samo 56-bitne, 112-bitne i 168-bitne ključeve. Kao i Blowfish šifra ima 64-bitni blok pa je podložna kriptografskim napadima. Od 2005. godine ova šifra nema podrške, a biti će izbačena iz upotrebe nakon 2023. godine.

# MPPE šifra – Ovo je skraćenica za Microsoft Point-to-Point Encryption i ovo je šifra koja se često koristi za PPTP konekcije. Podržava 40-bitne, 56-bitne i 128-bitne ključeve.

# RSA šifra – Ovo je još jedna šifra koja se koristi za obezbjeđivanje sigurne komunikacije, ali se ne koristi za šifrovanje podataka zbog svoje relativne sporosti. Njena upotreba u VPN konekciji je kod enkripcijskog rukovanja. Treba napomenuti da se 1024-biti RSA ključ ne smatra sigurnim i da je preporuka da se koriste 2048-bitni ili 4096-bitni ključevi.

- Enkripcijsko rukovanje. “Rukovanje” predstavlja automatsku komunikaciju između dva uređaja koja komuniciraju. U slučaju VPN konekcije, VPN klijent i VPN server uspostavljaju enkripcijski ključ koji se koristi za komunikaciju (šifrovanje/dešifrovanje). Tokom “rukovanja” klijent i server generišu enkripcijske ključeve, usaglašavaju korištenje VPN protokola, vrše izbor odgovarajućih kriptografskih algoritama i vrše međusobnu verifikaciju prava pristupa.

- PFS metoda. – PFS je skraćenica od Perfect Forward Secrecy, a odnosi se na metodu enkriptovanja koja mijenja enkripcijske ključeve, koji se koriste za šifrovanje i dešifrovanje informacija, često i automatski. Ova metoda osigurava da u slučaju da neko neovlašten uspije da preuzme enkripcijski ključ hakovanjem, moći će vidjeti veoma malu količinu podataka.

- HMAC autentifikacija. - HMAC je skraćenica od Hash-Based Message Authentication Code, a oslanja se na Message Authentication Code (MAC). MAC predstavlja blok od nekoliko bajtova koji se koristi za identifikaciju poruke. Na ovaj način se vrši provjera integriteta podataka i autententifikacija poruke u isto vrijeme, osiguravajući da u između pošiljaoca i primaoca niko nije vršio izmjenu u podacima. Za ovo se obično koristi SHA-2 (eng. Secure Hash Algorithm 2) šifra koja podržava 224-bitne, 256-bitne, 384-bitbne i 512-bitne vrijednosti, što je čini sigurnijom od SHA-1.

|

| Enkripcija: šifre i ključevi |

- Provjera identiteta. Uopšteno govoreći, provjera identiteta kod VPN konekcije je proces u tri faze: identifikacija, autentifikacija, autorizacija. Ove faze su linearno zavisne, pa tako nakon identifikacije, potrebno je preko autentifikacije dokazati iskazani identitet, da bi se dobio pristup svim ili samo određenim servisima, što predstavlja autorizaciju. Kod identifikacije, potencijalni napadač može pogoditi ili doći na neki drugi način do korisničkog imena, koje će mu omogućiti određene privilegije kroz definisanu autorizaciju. Međutim, od autentifikacije zavisi da li će uopšte moći da koristi te privilegije, pa je taj proces potrebno detaljnije objasniti. Generalno, postoje dva metoda autentifikacije: unaprijed dijeljenim ključem (eng. pre-shared key) ili digitalnim potpisom.

Korištenjem unaprijed dijeljenog ključa, dvije lokacije koje se povezuju preko VPN konekcije, podešavaju i dijele isti ključ na oba kraja, kako bi se mogla izvršiti autententifikacija. Iako ovo nije skalabilna opcija u velikim mrežnim okruženjima, većina VPN konekcija se odnosi na povezivanje dvije lokacije, pa je ovo sasvim zadovoljavajući način autententifikacije. Unaprijed dijeljeni ključ je kao lozinka, sastavljena od nasumičnih vrijednosti, koja se unaprijed podjeli između učesnika u VPN konekciji. Što je lozinka duža i kompleksnija, to je sigurnija.

Korištenje digitalnog potpisa – Certifikata je skalabilna opcija. Međutim, digitalni certifikat bi trebao biti kupljen od ovlaštenog organa (CA - Certification Authority), što košta. Sa druge strane moguće je korištenje infrastrukture javnih ključeva (Public key infrastructure – PKI). Ovo je uobičajena praksa, gdje postoji više VPN konekcija ka udaljenim lokacijama. Ovdje firewall certifikate dobija od internog servera organizacije. Treća mogućnost je da se firewall podesi kao interni generator certifikata, koji će generisati certifikate za oba kraja VPN konekcije.

- VPN protokoli. VPN protokoli predstavljaju setove instrukcija koji se koriste kada se uspostavi sigurna veza između dva uređaja. Ovo su trenutno najčešće korišteni protokoli:

# PPTP – Ovo je skraćenica od Point-to-Point Tunneling Protocol koji je predstavljen 1995. godine i unapređenje je od PPP protokola, kojem su nedostajale neke mogućnosti. Ovaj protokol uspostavlja pravila komunikacije između VPN klijenta i VPN servera. Jednostavno rečeno, ovaj protokol smiješta mrežne podatke u “IP kovertu”. Kada to dođe do rutera ili nekog drugog uređaja, biti će tretirano kao IP paket. Kada dođe do PPTP servera, biti će prosleđeno na Internet ili na uređaj, zavisno od odredišta. Komunikacija se odvija preko TCP porta 1723, a autententifikacija se vrši na oba kraja VPN tunela. Smatra se relativno brzim protokolom, međutim glavni problem je nizak nivo sigurnosti uz postojanje indicija da je protokol “razbijen” i samim tim podložan hakovanju.

# L2TP/IPSec - L2TP je skraćenica od Layer 2 Tunneling Protocol dizajniranog da podrži VPN konekcije. Nastao je 1999. godine kroz saradnju kompanija Microsoft i Cisco, koje su udružile dobre mogućnosti Microsoft-ovog PPTP i Cisco-ovog L2F protokola uz određena poboljšanja. Sam L2TP ne vrši nikakvu enkripciju, pa se koristi sa IPSec (Internet Protocol Security) protokolom. Vrši se dvostruka autentifikacija svakog podatka, pri čemu svaki podatak nosi L2PT zaglavlje. Ovo ima za posljedicu sporije performanse, ali i povećanu sigurnost. Komunikacija se odvija preko UDP porta 1701.

# IPSec - IPSec (Internet Protocol Security) protokol je sačinjen od većeg broja sigurnosnih protokola i dizajniran je da osigura da podatak poslan između dva korisnika ostane nepristupačan nekom trećem. IPSec omogućava veoma visok stepen sigurnosti i jedan je od najsigurnijih načina enkripcije podataka, zahvaljujući svom dvosmjernom pristupu. Najveća prednost ovog protokola je što radi na mrežnom nivou, za razliku od većine drugih koji rade na nivou aplikacije. To omogućava IPSec protokolu da šifrira IP paket sa digitalnim potpisom, što onemogućava sakrivanje neovlaštene modifikaciju istog, a ujedno dozvoljava provjeru identiteta na oba kraja VPN konekcije. Pored sprečavanja neovlaštene izmjene poslanog podatka, ovaj protokol obezbjeđuje da šifrovani podatak ne može biti pročitan. Komunikacija se odvija preko UDP porta 500 (za IEK) i UDP porta 4500 (za NAT).

# IKEv2 – Protokol razvijen u saradnji kompanija Microsoft i Cisco, IKEv2 (Internet Key Exchange version 2) je nasljednik IKEv1 protokola. Uspostavljanje VPN konekcije počinje autententifikacijom obije strane, a nakon toga se dogovara način enkripcija. Enkripcija se odvija kroz implementaciju sigurnosnih atributa, što znači da se generiše isti simetrični enkripcijski ključ za šifrovanje i dešifrovanje podataka. Ovaj protokol je relativno stabilan, brz i siguran uz upotrebu AES šifre. Ipak, zahtjevan je za implementaciju na VPN server strani, pa nedostatak iskustva pri podešavanju može dovesti do grešaka, što ugrožava sigurnost. Komunikacija se odvija preko UDP porta 500 (za IPSec) i UDP porta 4500 (za NAT).

|

| VPN protokoli |

# OpenVPN – OpenVPN je naziv i za VPN protokol i za aplikaciju za VPN povezivanje. Pojavljuje se 2001. godine i do skora je bio jedini VPN protokol otvorenog kôda sa aplikacijom takođe otvorenog kôda. OpenVPN protokol koristi prilagođeni sigurnosni protokol i SSL/TLS ključeve i nema podršku za L2TP, IPSec i PPTP. Za šifrovanje se koristi OpenSSL, što znači široku upotrebu različitih kriptografskih algoritama, pa su tu AES, Camellia, 3DES, CAST-128 ili Blowfish. Podržava softverske dodatke i programske skripte koje mogu omogućiti poboljšanje procesa prijavljivanja i autententifikacije. Generalno, ovo je veoma siguran i korisnički podesiv protokol. Jedini nedostatak bi mu bio brzina konekcije zbog upotrebe veoma jakih šifri. Komunikacija se odvija preko TCP porta 443 i UDP porta 1194.

# SoftEther – Ovo je drugi protokol otvorenog kôda, nastao na univerzitetu Tsukuba u Japanu kao teza master istraživanja, a u potpunosti je objavljen 2014. godine. Ovaj protokol za uspostavljanje veze koristi HTTPS preko SLL, što znači da se upotrebljava port 443. Ovaj port je dobro poznat, pa nema problema sa firewall-om, proxy serverima i NAT-om, što ga čini idealnim za korištenje u svim mrežnim okruženjima. Uz to, koristi veoma snažne enkripcijske šifre kao što su AES-256 i RSA-4096. Dok je većini VPN rješenja potreba statička IP adresa, ovaj protokol ima ugrađen Dynamic DNS (DDNS) i uz to je besplatan. Pored svega navedenog, ovaj protokol je veoma siguran, stabilan i iznenađujuće brz.

# SSTP – Ovo je skraćenica od Secure Socket Tunneling Protocol, razvijenog od strane kompanije Microsoft i predstavljenog uz Windows Vista i novije operativne sisteme. Razvijen je da bude sigurniji od sigurniji od PPTP ili L2TP/IPSec protokola i zbog upotrebe SSL 3.0 se poredi sa OpenVPN, ali nije toliko popularan. VPN konekcija započinje kao i kod PPTP protokola, ali za razliku od njega, ona se odvija preko SSL/TLS kanala, što znači autentifikacija korisnika mora biti izvršena po uspostavljanju konekcije. Nedostatak je što nema direknu podršku za povezivanje VPN lokacija i ne podržava autententifikaciju putem uređaja, već samo na nivou korisnika. Komunikacija se odvija preko TCP porta 443.

# Wireguard – Ovo je izuzetno mlad protokol, otvorenog kôda. Smatra se protokolom sljedeće generacije i cilj mu je da omogući brzo, jednostavno i sigurno mrežno iskustvo. Pojavio se 2018. godine, veoma je brzo prihvaćen od strane korisnika, a integrisan je i u Linux operativni sistem. Treba napomenuti, da je ovaj protokol primarno fokusiran na performanse i sigurnost, ali ne baš i na privatnost. Ali uz kombinaciju nekih drugih rješenja sa ovim protokolom i to je moguće postići. Za razliku od drugih protokola, način funkcionisanja ovog protokola je dosta sličan SSH protokolu. Kada se izvrši razmjena Javnih ključeva, tunel je uspostavljen i nema potrebe za upravljanjem konekcije. Takođe, kada se uspostavi VPN tunel, server mora da primi najmanje jedan enkriptovan paket od strane klijenta, prije upotrebe istog. Ovo osigurava ispravnu potvrdu ključa. Pored toga Wireguard protokol koristi i kriptografske šifre sljedeće generacije kao što su: ChaCha20, Curve25519, SipHash24, BLAKE2s i HKDF, koje osiguravaju veću brzinu komunikacije uz poboljšanu sigurnost. Koristi samo UDP i može koristiti bilo koji port visoke vrijednosti, dok je UDP 51820 port podrazumijevana vrijednost.

VPN vs Proxy vs Tor. Korisnici često miješaju ove tehnologije, jer sve one štite identitet korisnika i omogućavaju pristup ograničenom sadržaju sa date lokacije i to veoma uspješno. Ipak, stepen zaštite privatnosti korisnika je različit.

|

| VPN vs Proxy vs Tor |

Proxy serveri funkcionalno izgledaju kao releji između odredišta koja se posjećuje i korisničkog uređaja. Sav saobraćaj ide preko posrednika, udaljene mašine (servera) koja sakriva korisnikovu IP adresu, tako da se na odredištu vidi samo IP adresa proxy servera. Važno je napomenuti da proxy serveri rade samo na nivou aplikacije, odnosno samo se preusmjerava saobraćaj aplikacije na kojoj je podešen proxy server. Pored toga ova tehnologija ne koristi enkripciju saobraća, što znači da je moguće pratiti korisnika.

Glavna razlika i prednost VPN tehnologije u odnosu na proxy servere je funkcionisanje na nivou operativnog sistema uz upotrebu enkripcije. Na ovaj način sav saobraćaj sa uređaja ide preko udaljenog servera, sakrivajući korisnikovu IP adresu uz enkripciju koja onemogućava praćenje.

Tor (eng. The Onion Router) je besplatna tehnologija, koja kao i proxy serveri radi na nivou aplikacije. Ona omogućava sakrivanje mrežnog saobraćaja i zaštitu privatnosti uz enkripcija preko dobrovoljnih servera (nodova). Svaki od njih omogućava višeslojnu enkripcija, tako da se prilikom praćenja mogu vidjeti samo trenutni, nod prije i nod poslije. Izlazni nod je takođe vidljiv i on jedini može da vidi enkriptovane podatke. Problem ove tehnologije, u odnosu na VPN je taj što su ovi nodovi dobrovoljni. To znači da svako može da podesi nod i da loše podešavanje utiče na bezbjednost i privatnost. Tor tehnologija u ovom slučaju može spriječiti da se otkrije stvarni korisnik, ali ne može spriječiti da informacije budu vidljive. Međutim, kombinacijom VPN i Tor tehnologije dobijamo neke nove mogućnosti, tako da imamo Tor Over VPN i VPN Over Tor.

Tor Over VPN. U ovom slučaju se prvo pokreće VPN veza, koja omogućava da se mrežni saobraćaj enkriptuje i ujedno sakriva Tor aktivnost od pružaoca Internet usluge. Ulazni Tor nod će da vidi IP adresu VPN servera što povećava nivo anonimnosti korisnika. Treba imati na umu da saobraćaj koji na izlaznom nodu nije enkriptovan, pa tu može biti problema sa zlonamjernim nodovima. Iz tog razloga je potrebno biti oprezan i ne koristiti ovo rješenje za slanje osjetljivih informacija.

VPN Over Tor. Korištenjem ovog rješenja, prvo se uspostavlja veza sa Tor mrežom prije prijavljivanja na VPN. Ovo zahtjeva malo više tehničkog znanja, jer je potrebno konfigurisati VPN da radi sa Tor mrežom. Kada se sve pravilno konfiguriše, izlazni Tor nod preusmjerava mrežni saobraćaj na VPN server, eliminišući rizik od zlonamjernog izlaznog noda. Ulazni nod će vidjeti stvarnu korisničku IP adresu, a VPN server IP adresu izlaznog noda. Ovo sakriva upotrebu VPN tehnologije od pružaoca Internet usluge, ali je vidljiva upotreba Tor mreže. Ovo rješenje je pogodno za slanje osjetljivih informacija i zaobilaženje geolokacijskih blokada pristupa sadržaju.

VPN PRAĆENJE. Bilo da se radi o privatnoj ili poslovnoj upotrebi VPN tehnologije, zbog promjene IP adrese i enkripcija saobraćaja, nije moguće praćenje. Pružaoci Internet usluga ili stranice koje se posjećuju mogu da “vide” da je u upotrebi VPN, ali ne mogu da vide stvarne aktivnosti korisnika. Ovdje je još potrebno spomenuti praćenje od strane državnih organa i ovo se najviše odnosi na privatnu upotrebu VPN tehnologije. Prvo treba da postoji pravni osnov za praćenje aktivnosti korisnika na Internetu. Nakon toga, istražni organi se obraćaju pružaocu Internet usluge, tražeći korisničke zapise o upotrebi Interneta. Kada se ustanovi da korisnički zapisi nisu od pomoći, jer korisnik koristi VPN tehnologiju, tada se istražni organi obraćaju pružaocu VPN usluge. Ako pružaoci VPN usluge ne čuvaju korisniče zapise (na što imaju pravo, ako zakon to dozvoljava u zemlji registracije servisa), ne mogu ponuditi nikakve informacije čak i da žele. Treba napomenuti, da ne postoji velik broj zabilježenih zahtjeva ka pružaocima VPN usluga, jer istražni organi imaju i druge metode praćenja potencijalnih kriminalaca.

VPN i VIRUSI. VPN tehnologija je postala značajan aspekt mrežne sigurnosti i kao takva nudi veći stepen bezbjednosti u mrežnom saobraćaju. Upotreba kvalitetnog VPN rješenja može smanjiti broj infekcija korisničkih uređaja, ali nije direktna zaštita od zlonamjernog softvera. VPN tehnologija omogućava sakrivanje IP adrese, osigurava DNS upite i sprečava curenje informacija. S druge strane i da dođe do infekcije uređaja, recimo preko USB medija i zlonamjerni softver ima potrebu da ostvari komunikaciju sa napadačem, to neće biti moguće, jer VPN tehnologija maskira mrežne informacije. Ipak, VPN tehnologija nije namijenjena za traženje zlonamjernog softvera i praćenje sumnjivih aktivnosti na uređaju korisnika, pa je potrebno koristi anti-virusno rješenje koje će uz VPN dodatno zaštiti korisnički uređaj.

SOFTVERSKI I HARDVERSKI. Da bi mogli razumjeti finansijsku vrijednost povezivanja preko VPN-a moramo izvršiti novu podjelu unutar ove tehnologije na osnovu infrastrukture:

Softverski VPN se najviše odnosi na klijentsko VPN povezivanje, a ne baš tako često u svrhu mrežnog VPN povezivanja. Vrlo je jednostavan za korištenje, jer kao i bilo koja aplikacija, preuzima se sa Interneta, instalira i pokrene. Kompletna infrastruktura na kojoj funkcioniše VPN je u vlasništvu i odgovornosti pružaoca VPN usluge.

|

| Softverski VPN |

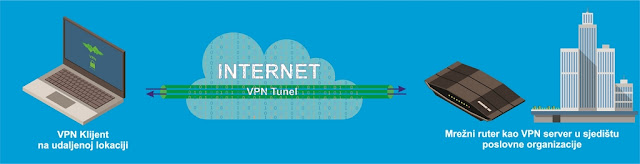

Softversko-Hardverski VPN se isključivo koristi u svrhu klijentskog VPN povezivanja. U ovom slučaju organizacija posjeduje mrežnu uređaj na kome se može konfigurisati VPN server, pa je ona odgovorna za njegovu konfiguraciju, bezbjednost, funkcionisanje i održavanje. Kada se izvrši pravilna konfiguracija VPN servera na mrežnom uređaju, postupak povezivanja počinje pokretanjem odgovarajućeg VPN klijenta (aplikacije), njegovog konfigurisanja, i na kraju povezivanja uz provjeru identiteta preko korisničkog imena i lozinke. Aplikacija, nakon verifikacije unešenih podataka, pokreće šifrirani mrežni tunel između korisnika i udaljene mrežne lokacije na kojoj se nalazi mrežni uređaj – VPN server. Ovaj način povezivanja je upotrebljiv za korisnike koji često rade sa udaljenih lokacija i nije preporučen za primjenu u poslovnom okruženju zbog svoje nestabilnosti.

|

| Softversko-Hardverski VPN |

Hardverski VPN se isključivo koristi za mrežni VPN način povezivanja i tehnički je zahtjevan za implementaciju. U ovom slučaju organizacija posjeduje dva mrežna uređaja koji podržavaju VPN povezivanje, uz odgovornost za njihovu konfiguraciju, bezbjednost, funkcionisanje i održavanje. Ovaj način povezivanja se koristi prilikom povezivanja velikog broja korisnika između dvije geografski udaljene mrežne lokacije, obezbjeđivanjem sigurne i privatne komunikacije. Komunikacija se zasniva, kao što je već rečeno, na dva mrežna uređaja koji podržavaju VPN povezivanje, od kojih je jedan VPN klijent, a drugi VPN server. VPN klijent i VPN server se konfigurišu da se međusobno povežu preko VPN tunela, kroz koji sav mrežni saobraćaj sa jedne udaljene geografske lokacije ide ka drugoj i obratno. Povezivanja uz provjeru identiteta preko korisničkog imena i lozinke i dodatne parametre se vrši direktno na mrežnim uređajima.

|

| Hardverski VPN |

BESPLATNO ILI KUPOVINA. Prvo ovdje je potrebno jasno odrediti okruženje u kojem se koristi VPN tehnologija. Na osnovu toga možemo govoriti o:

Besplatnim VPN servisima koji isključivo podrazumijevaju softverski VPN, gdje je kompletna infrastruktura na kojoj funkcioniše VPN je u vlasništvu i odgovornosti pružaoca VPN usluge. Ta infrastruktura košta, međutim komercijalni pružaoci VPN usluga nekada umanje funkcionalnost svoje komercijalne usluge u svrhu promocije i kao takvu je nude besplatno. Ti besplatni VPN servisi pored ograničene funkcionalnosti, ipak imaju mnogo toga za ponuditi, bar privatnim korisnicima. Ali, treba obratiti pažnju na sljedeće činjenice:

* Često nisu potpuno anonimni, jer čuvaju korisničke zapise o upotrebi Interneta. U nekim slučajevima čak i prodaju te podatke.

* VPN veza se dijeli sa drugim korisnicima, zbog međusobnog dijeljenja servera.

* Sigurnosna rješenja implementirana u besplatne VPN servise, nisu tako dobra kao kod plaćenih, jer to košta.

* Besplatni VPN servisi mogu prikazivati reklamni sadržaj, koji im generiše zaradu, a može biti iritantan korisniku.

* Zbog dijeljena servera sa drugim korisnicima, može doći do pada brzine protoka podataka.

Iz navedenog se vidi da besplatni VPN servisi variraju po pitanju sigurnosti, brzine i mogućnosti i to je jedini razlog zbog kojega se treba okrenuti investiranju u VPN, gdje se ispravljaju svi navedeni nedostaci.

Kada se govori o investiranju u VPN, tu imamo sve tri infrastrukturne kategorije: softverski VPN, softversko-hardverski VPN i hardverski VPN, pa krenimo redom.

Prilikom kupovine softverskog VPN servisa, pružaoci usluga nude dnevne, sedmične, mjesečne, godišnje i više godišnje planove. Kako bi privukli potencijalne korisnike, sa kupovinom plana u dužem trajanju dolaze i određeni popusti. Svoju uslugu orijentišu na privatne i poslovne korisnike, pa ta orijentacija utiče na svrhu i način povezivanja, kao i na cijenu. Kod privatnih korisnika to će biti klasično preuzimanje i instalacija aplikacije sa najvećim naglaskom na brzinu i privatnost. Dok u slučaju poslovnih korisnika, pored brzine i privatnosti u obzir se uzima visok stepen bezbjednosti i kompleksnost. U ovom slučaju pružalac usluga mora povezati svoju infrastrukturu sa infrastrukturom poslovnog korisnika, bez da ugrozi obostranu bezbjednost. Pored toga, ovdje dolazi do kombinovanog povezivanja korisnika sa udaljenom lokacijom, kao i udaljene lokacije sa drugom udaljenom lokacijom kroz isti VPN plan. Kao što je već rečeno, u ovom slučaju kompletna infrastruktura na kojoj funkcioniše VPN je u vlasništvu i odgovornosti pružaoca VPN usluge uz odgovornost prema infrastrukturi poslovnog korisnika. Svi navedeni nedostaci koji su navedeni za besplatne VPN servise, ovdje su ispravljeni uz podršku za brzo ispravljanje svih budućih nedostataka.

Kada govorimo o softversko-hardverski VPN povezivanju, ovdje je minimum investicije mrežni uređaj koji podržava VPN povezivanje na kojem će biti podignut VPN server. Klijentska strana je softver koji se obično nalazi na stranici proizvođača mrežnog uređaja koji se upotrebljava za VPN povezivanje i obično je besplatan. Pored toga, postoje i univerzalna softverska rješenja ugrađena u same operativne sisteme koja se mogu koristiti kao klijentski softver. Pored cijene mrežnog uređaja, ovdje treba imati na umu cijenu tehničkog znanja potrebnog za konfiguraciju, bezbjednost, funkcionisanje i održavanje. Sva odgovornost je na organizaciji u čijem je vlasništvu mrežni uređaj koji se koristi za VPN povezivanje.

U slučaju hardverskog VPN povezivanja, minimum investicije su dva mrežna uređaja koja podržavaju VPN povezivanje. Kao što je već rečeno, jedan od njih će biti konfigurisan kao klijent, a drugi kao server. Ovdje ne postoji potreba za instalacijom softvera, jer se sve čitav proces VPN povezivanja odvija direktno na mrežnim uređajima. U ovom slučaju je potrebno obratiti pažnju na zahtjevnu tehničku implementaciju kako bi se pravilno obezbijedila bezbjednost, funkcionisanje i održavanje. Sve to će dodatno koštati. I u ovom slučaju sva odgovornost je na organizaciji u čijem je vlasništvu nalaze mrežni uređaji koji se koriste za VPN povezivanje.

Kada se sagleda kompletna slika, besplatna rješenja će biti pogodna isključivo za privatne korisnike koji žele da zaobiđu neke geolokacijske blokade pristupa određenim resursima. Dok u slučaju poslovni korisnika jedino ispravno rješenje bi bila investicija u VPN tehnologiju. Da li će to biti softverska, softversko-hardverska ili hardverska VPN upotreba, zavisti će isključivo od potreba i politike organizacije koja želi koristiti VPN tehnologiju u svom poslovanju. A sama upotreba VPN tehnologije uz ostale mjere bezbjednosti informacionog sistema predstavlja dodatni sloj zaštite za sve korisnike.

LEGALNO? Zbog načina funkcionisanja, konkretno mogućnosti sakrivanja, VPN tehnologija se često povezuju sa ilegalnim aktivnostima. To se temelji na činjenici da kriminalci na Mračnom Internetu koriste ovu tehnologiju za izvršavanje ilegalnih radnji. Uprkos tome postoji mnogo legalnih osnova za upotrebu VPN tehnologije pa je upotreba VPN-a u većini zemalja svijeta legalna. Zemlje kao što su Kina, Rusija, Sjeverna Koreja, Kuba, Irak, Bjelorusija, UAE, Egipat i Turska zabranjuju upotrebu VPN servisa ili vrše njegov nadzor. Konkretno, upotreba VPN tehnologije u poslovne svrhe (povezivanje udaljenih lokacija neke poslovne organizacije ili povezivanje korisnika koji često rade sa udaljenih lokacija sa poslovnom organizacijom gdje su zaposleni), skoro svuda je legalna. Rusija je primjer gdje je zakonski ograničena upotreba VPN servisa (softverski VPN), koji omogućava korisnicima pristup zabranjenom sadržaju po ruskom zakonu. Sa druge strane, upotreba u poslovne svrhe je dozvoljena. Treba imati na umu, da u zemljama u kojima je u potpunosti i bez ograničenja legalna upotreba VPN tehnologije, aktivnosti poput piraterije vlasničkog sadržaja, hakovanje, uhođenje, uznemiravanje drugih korisnika, ilegalne trgovine na Mračnom Internetu i slično, nisu legalne. U osnovi, VPN tehnologija ne može promijeniti ilegalni status neke radnje u legalan. Ako je nešto zakonom zabranjeno bez upotrebe VPN tehnologije, zakonom je zabranjeno i sa upotrebom VPN tehnologije.

|

| Poštovanje zakona; Designed using resources from Freepik.com |

VPN je veoma moćna tehnologija koja se može koristiti i u dobre i u loše svrhe. To za posljedicu ima nejasan i konfuzan legalni status, jer svaka zemlja ima drugačiju zakonsku regulativu po ovom pitanju. Za korisnike koji često putuju, poželjno je da se informišu o zakonskim regulativama zemlje u koju putuju po pitanju VPN tehnologije. Vrlo je vjerovatno da korisnik neće završiti u zatvoru zbog korištenja VPN tehnologije u zemlji gdje je to ograničeno ili zabranjeno, ali može imati zbog toga niz neugodnosti. U poslovnoj primjeni, VPN tehnologija je veoma važan i skoro nezaobilazan faktor u sajber bezbjednosti, kao dodatni sloj zaštite od spoljnih prijetnji. Isto tako kod privatnih korisnika, VPN tehnologija može značajno da unaprijedi bezbjednost i privatnost, pogotovo ako se koristi prilikom upotrebe javnih bežičnih mreža. Na kraju, na korisniku je da se odluči u zavisnosti od svoje potrebe da li mu je potrebna VPN tehnologija, kakvo će infrastrukturno rješenje koristiti i da na kraju preuzme punu odgovornost za upotrebu ove tehnologije.